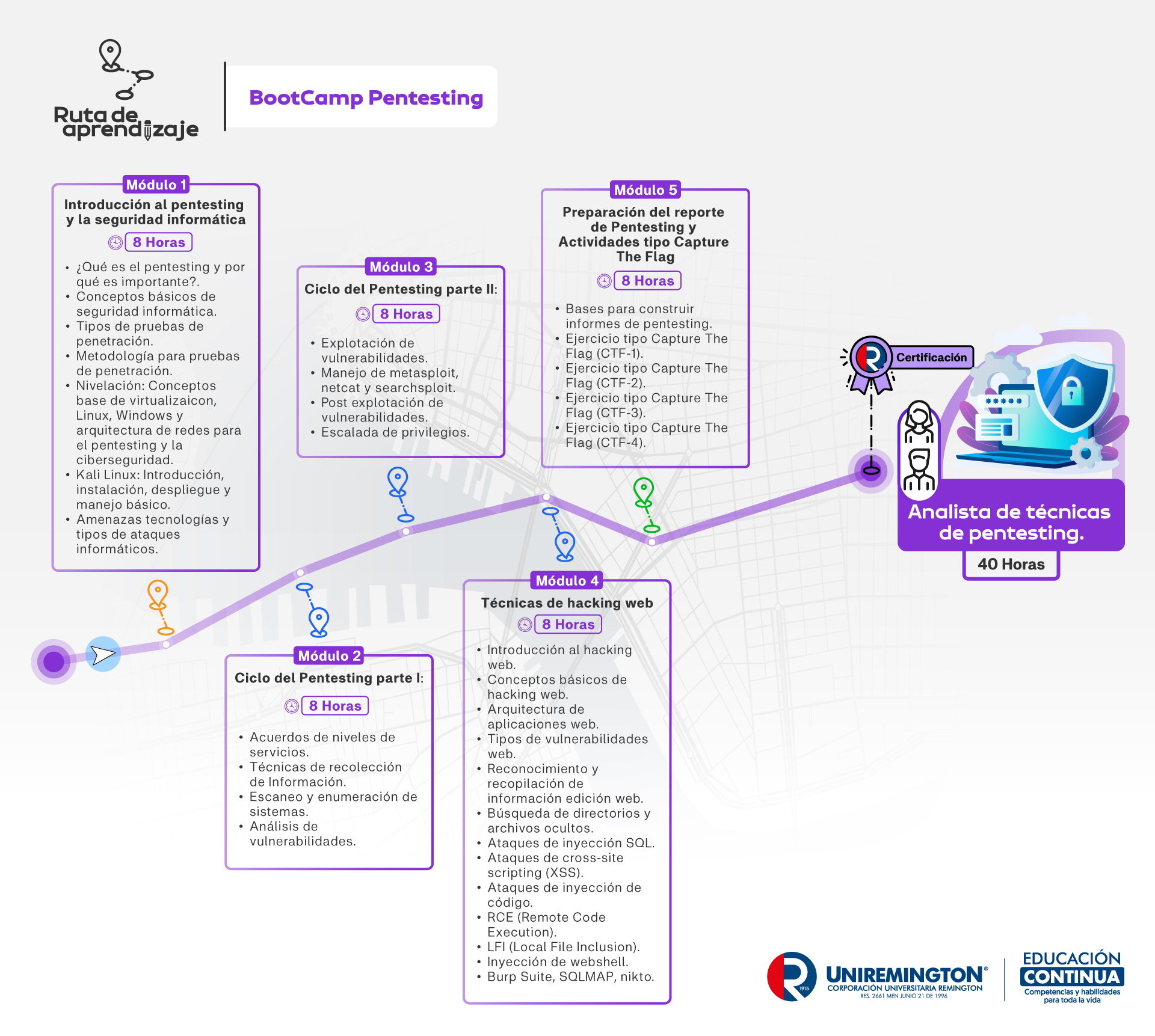

| 1.1 ¿Qué es el pentesting y por qué es importante? | 2.1 Acuerdos de niveles de servicios. | 3.1 Explotación de vulnerabilidades. | 4.1 Introducción al hacking web. | 5.1 Bases para construir informes de pentesting. |

| 1.2 Conceptos básicos de seguridad informática. | 2.2 Técnicas de recolección de Información. | 3.2 Manejo de metasploit, netcat y searchsploit. | 4.2 Conceptos básicos de hacking web. | 5.2 Ejercicio tipo Capture The Flag (CTF-1). |

| 1.3 Tipos de pruebas de penetración. | 2.3 Escaneo y enumeración de sistemas. | 3.3 Post explotación de vulnerabilidades. | 4.3 Arquitectura de aplicaciones web. | 5.3 Ejercicio tipo Capture The Flag (CTF-2). |

| 1.4 Metodología para pruebas de penetración. | 2.4 Análisis de vulnerabilidades. | 3.4 Escalada de privilegios. | 4.4 Tipos de vulnerabilidades web. | 5.4 Ejercicio tipo Capture The Flag (CTF-3). |

| 1.5 Nivelación: Conceptos base de virtualización, Linux, Windows y arquitectura de redes para el pentesting y la ciberseguridad. | | | 4.5 Reconocimiento y recopilación de información edición web. | 5.5 Ejercicio tipo Capture The Flag (CTF-4). |

| 1.6 Kali Linux: Introducción, instalación, despliegue y manejo básico. | | | 4.6 Búsqueda de directorios y archivos ocultos. | |

| 1.7 Amenazas tecnologías y tipos de ataques informáticos. | | | 4.7 Ataques de inyección SQL. | |

| | | 4.8 Ataques de cross-site scripting (XSS). | |

| | | 4.9 Ataques de inyección de código. | |

| | | 4.10 RCE (Remote Code Execution). | |

| | | 4.11 LFI (Local File Inclusion). | |

| | | 4.12 Inyección de webshell. | |

| | | 4.13 Burp Suite, SQLMAP, nikto. | |